Juan Carlos Espinosa Fernández

11590056

Taller de sistemas operativos

Sistemas computacionales

martes, 11 de septiembre de 2012

PRÁCTICA 4

Práctica No. 4

Instalación de software antivirus,

actualización y activación del firewall local.

Objetivos

Ø Instalar un antivirus y proteger el equipo.

Ø Actualizar el antivirus

Ø Activar el firewall del S.O.

Introducción:

Ø Hoy

en día conectar una computadora a internet sin tener la debida precaución en

cuanto a seguridad se refiere es arriesgarse a que la computadora se

intervenida por cualquier intruso del mundo. Por lo anteriomente mencionado es

de vital importancia que una computadora con conexión a Internet cuente con un

software antivirus configurado y actualizado, así como la activación de un

firewall local.

Ø Al crear las contraseñas para los usuarios

asegura que las contraseñas sean buenas, pero se vuelve una tarea agotadora a

medida que la organización crece. También incrementa el riesgo de que los

usuarios escriban sus contraseñas en papel.

Ø Por

estas razones, la mayoría de los administradores de sistemas prefieren dejar

que los usuarios creen sus propias contraseñas, pero activamente verifican que

las contraseñas sean buenas y, en algunos casos, obligan a los usuarios a

cambiarlas periódicamente haciéndolas caducar.

Ø Material y equipo

necesario

v Computadoras

v CD con

Sistemas Operativos (Libres y comerciales)

v Software

antivirus

v Desarmadores

Ø Metodología

Paso 1: Instalar el software antivirus, configurarlo y actualizarlo

mendiante la red.

En el caso de Ubuntu no es muy indispensable instalar un antivirus ya que no es muy común encontrarse virus dentro de estas plataformas ademas de que el sistema no nos lo permitio. Ubuntu cuanta con un antivirus propio.

Paso 2: Activar

el firewall del S.O. y diseñara por lo menos 3 reglas de negación

de servicios y acceso a los servicios y probarlas para su evaluación.

a. Agregar las fotos o dibujos

necesarios de la instalación.

b. Lista los

pasos a seguir para la activación.

Primero verificamos el status del firewall, que por default esta desactivado, con la instruccion en la línea de comandos: sudo ufw status.

Para activarlo: sudo ufw enable. y ahora esta activado.

Para establecer las reglas, la instruccion es: sudo ufw deny "y el numero del puerto a bloquear"

Con sudo ufw status podemos ver que el firewall está activado y las reglas que se han negado el acceso.

Primero verificamos el status del firewall, que por default esta desactivado, con la instruccion en la línea de comandos: sudo ufw status.

Para activarlo: sudo ufw enable. y ahora esta activado.

Para establecer las reglas, la instruccion es: sudo ufw deny "y el numero del puerto a bloquear"

Con sudo ufw status podemos ver que el firewall está activado y las reglas que se han negado el acceso.

Reflexión

a. Porque es

importante tomar en cuenta algunas medidas de seguridad en las computadoras con

acceso a una red pública como lo es internet.

R= Porque al estar conectados al internet, pueden accesar a nuestra computadora muchos virus o hackers informaticos y alterar el estado de nuestra computadora.

R= Porque al estar conectados al internet, pueden accesar a nuestra computadora muchos virus o hackers informaticos y alterar el estado de nuestra computadora.

b. Por que es importante realizar algunas pruebas de seguridad a las pcs

conectadas a la red.

R=Para verificar si efectivamente hay la protección adecuada para las amenazas existentes que puedan provenir de la red y si no, tomar las medidas adecuadas para asegurar la protección.

R=Para verificar si efectivamente hay la protección adecuada para las amenazas existentes que puedan provenir de la red y si no, tomar las medidas adecuadas para asegurar la protección.

Ø Sugerencias didácticas

v Trabajo en

equipo de 5 ( se instalará el software de aplicación propuesto en el paso 1 y

2.)

v Consultar

si lo desea en la red de internet

Ø Bibliografía utilizada

1.- Abraham Silberchatz, Peter Baer, 2006, Fundamentos de

sistemas operativos 7° edición, Mc Graw Hill.

2.- Andrew S. Tanenbaum, Roberto Escalona, Sistemas

Operativos Modernos, Ed. Prentice Hall.

Ø Conclusiones

Es importante la seguridad dentro de nuestras computadoras ya que la mayoria del tiempo estamos conectados a internet y pueden entra amenzas desde ahí. Es por eso que existen varias formas de protección dentro de nuestro software como lo es el antivirus que cada vez se va actualizando con información de nuevas amenzas porque cada vez van surgiendo nuevas.

El firewall de los sistemas operativos son los encargados de nuestra protección dentro de lo que tiene que ver con la red y es indispensable conocerlo y tenerlo activado siempre.

PRÁCTICA 3

Práctica No. 3

Creación de usuarios y cambio de

contraseñas para una estación de trabajo con software libre y comercial

Objetivos

Ø Planear las cuentas que se crearan y establecer las

políticas para la creación de contraseñas.

Ø Asignar las contraseñas

Ø Asignar permisos a los usuarios de acuerdo a lo

establecido.

Ø Probar las cuentas

Introducción:

Ø Si

hay un número significativo de usuarios dentro de una organización, los

administradores de sistemas tienen dos opciones básicas disponibles para forzar

el uso de buenas contraseñas. Ellos pueden crear contraseñas para el usuario o

dejar que los usuarios crean sus propias contraseñas, a la vez que verifican

que las contraseñas sean de calidad aceptable.

Ø Al

crear las contraseñas para los usuarios asegura que las contraseñas sean

buenas, pero se vuelve una tarea agotadora a medida que la organización crece.

También incrementa el riesgo de que los usuarios escriban sus contraseñas en

papel.

Ø Por

estas razones, la mayoría de los administradores de sistemas prefieren dejar

que los usuarios creen sus propias contraseñas, pero activamente verifican que

las contraseñas sean buenas y, en algunos casos, obligan a los usuarios a

cambiarlas periódicamente haciéndolas caducar.

Ø Material y equipo

necesario

v Computadoras

v CD con

Sistemas Operativos (Libres y comerciales)

v Desarmadores

Ø Metodología

Paso 1: Establecer las políticas de administración.

Crear un archivo desde la cuenta del administrador el cual puede leero modificarlo. Se compartira el archivo el cual solo podra ser visto, desde otros usuarios de cuentas estándar, como solo lectura y no podra hacer modificaciones de él.

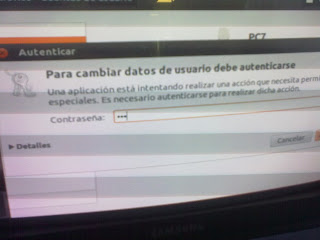

Paso 2: Crear

las cuentas en el S.O. instalado de la siguiente forma:

2 cuentas con privilegios de

administrador sobre todo el equipo.

2 cuentas con privilegios de

usuarios sobre 2 carpetas creadas por el equipo.

b. Lista los

pasos a seguir para la configuración.

Paso 3: Pruebas de funcionamiento

de las cuentas creadas .

a. Acceda a las cuentas creadas en

presencia del profesor compartiendo una carpeta y dando los permisos necesarios

para acceder a ella con la cuenta de usuario restringido y administrador.

Paso 5: Reflexión

a. Porque es

importante establecer las políticas de administración y la creación de cuentas

de usuarios.

Para tener un orden y seguridad dentro de la computadora en el sentido de quien puede acceder a determinados archivos y quien no ya que no siempre la información a la que quremos acceder esta a nuestro alcance.

Ø Sugerencias didácticas

v Trabajo en

equipo de 5 (Crearán las cuentas de diferentes utuarios especificadas en el

paso 2.)

v Consultar

si lo desea en la red de internet

Ø Bibliografía utilizada

1.- Abraham Silberchatz, Peter Baer, 2006, Fundamentos de

sistemas operativos 7° edición, Mc Graw Hill.

2.- Andrew S. Tanenbaum, Roberto Escalona, Sistemas

Operativos Modernos, Ed. Prentice Hall.

Ø Conclusiones

Es muy indispensable conocer las formas en que podemos restringir el acceso a los archivos y recursos de nuestras computadoras, sobre todo en el ámbito del trabajo ya que no podemos dejar toda nuestra información al descubierto y permitir que sea leída por otras personas que pueden hacer mal uso de ella o incluso modificarla, dañarla o borrarla de nuestra computadora. Es por eso que en la creación de cuentas nos especifican que el administrador es quien tiene todos los derechos sobre toda la computadora y asi elegir que usuarios y cuentas estan permitidos ver determinada información y que hacer con ella una vez accedida a ella.

PRÁCTICA 2

Práctica No. 2

Instalación de un Sistema

Operativo para estación de trabajo (libre y comercial)

Ø Objetivos

Ø • Identificar las características de los S.O. para

estaciones de trabajo

Ø • Analizar los métodos de instalación de acuerdo al

contexto.

Ø Instalar los S.O. en equipo físico

Ø Configurar la red en las PCs.

Introducción:

(Operating

System). Sistema tipo software que controla la computadora y administra los servicios y

sus funciones como así también la ejecución de otros programas compatibles con

éste.

Ejemplos de familias de sistemas operativos: Windows, Unix, Linux, DOS, Mac OS, etc.

Un sistema operativo permite interactuar con el hardware de computadoras, teléfonos celulares, PDAs, etc. y ejecutar programas compatibles en éstos.

Permite controlar las asignaciones de memoria, ordenar las solicitudes al sistema, controlar losdispositivos de entrada y salida, facilitar la conexión a redes y el manejo de archivos.

Ejemplos de familias de sistemas operativos: Windows, Unix, Linux, DOS, Mac OS, etc.

Un sistema operativo permite interactuar con el hardware de computadoras, teléfonos celulares, PDAs, etc. y ejecutar programas compatibles en éstos.

Permite controlar las asignaciones de memoria, ordenar las solicitudes al sistema, controlar losdispositivos de entrada y salida, facilitar la conexión a redes y el manejo de archivos.

Ø Material y equipo

necesario

v Computadoras

v CD con

Sistemas Operativos (Libres y comerciales)

v Desarmadores

Ø Metodología

Paso 1: Revisión del hardware y sus componentes. Lista

las características del hardware.

La computadora tiene dos memorias RAM, las cuales entre las dos dan una memoria total de 512 MB. La capacidad del disco duro es de 40 GB. Tiene puertos de entrada tales como disquette de 3/2, puertos USB, mouse, teclado y un procesador de 64 bits (x86)

Paso 2: Iniciar

la instalación del S.O. Llevar una bitácora de la información que solicita la

instalación.

a. Agregar las fotos o dibujos

necesarios de la instalación.

b. Lista los pasos a seguir para la configuración.

R= Primero se configura el BIOS para que al encender la computadora, lea el disco, despues se introdujo el disco para despues reiniciar la computadora.

Inicio el sistema de instalación de Ubuntu el cual nos preguntaba si queriamos reemplazar el sistema operativo que ya tenía para despues seleccionar el idioma.

Despues esperamos en lo que se trasferían todos los archivos y aplicaciones necesarias para su instalacion.

Nos pidio seleccionar la region desde donde estabamos y el nombre de la computadora asi como el nombre del usuario que en este caso es el administrador.

Finalmente nos aparecio una ventana donde nos decía que se había instalado satisfctoriamente y solo teniamos que reiniciar el equipo para que Ubuntu se empezara a ejecutar.

Paso 3: Instalar el software de

aplicación que requiera .

a. Especifique que tipo de

software se instalo y anota los pasos de instalación de cada uno.

R= No requirió de software adicional para su instalación.

Paso 4: Revisión de los

dispositivos reconocidos.

a. Especifique

las características físicas de cada uno de los dispositivos.

Paso 5: Configuración de los

dispositivos no reconocidos por el S.O.

a. Lista

los pasos a seguir en la instalación de cada uno de los dispositivos no

reconocidos

Paso 6: Configuración de una red

punto a punto de todas las computadoras.

a. Describe

paso a paso el proceso de configuración de la red.

Paso 5: Reflexión

R= Para saber si el sistema operativo que vamos a instalar es compatible con la computadora y si cumple con los requerimientos mínimos que éste necesita.

Ø Sugerencias didácticas

v Trabajo en

equipo de 5 (instalaran 2 equipos, uno con software libre y otro comercial)

v Consultar

si lo desea en la red de internet

Ø Bibliografía utilizada

1.- Abraham Silberchatz, Peter Baer, 2006, Fundamentos de

sistemas operativos 7° edición, Mc Graw Hill.

2.- Andrew S. Tanenbaum, Roberto Escalona, Sistemas

Operativos Modernos, Ed. Prentice Hall.

Ø Conclusiones

Es importante conocer más sistemas operativos de los que ya conocemos porque no siempre nos vamos a enfrentar con los mismos que en este caso el más conocido es Windows. Es por eso que nos vayamos familiarizando con otros, en este caso Ubuntu y saber que cosas pueden realizar y las diferencias o ventajas y desventajas respecto a otro.

También es importante conocer como se instala un sistema operativo ya que no muchas personas lo saben y hay que hacer muchas cosas antes de instalarlo por ejemplo conocer el hardware y software de la computadora asi como saber si cumple con los requerimientos mínimos del sistema operativo para que se pueda efectuar correctamente la instalación.

Suscribirse a:

Comentarios (Atom)